Descobrimos a trilha do Hacker do Intercept. Greenwald é cúmplice do crime contra Moro e Lava Jato

A trilha do Hacker do Intercept Brasil nos levou ao inferno do The Intercept Brasil, a parte mais obscura da internet, mesmo local onde terroristas nesta semana ameaçaram de morte o presidente Jair Bolsonaro e a Ministra Damares Alves. Mais do que isso, fizemos a trilha. Uma fonte que não será revelada neste momento nos deu o mapa e os caminhos percorridos pelo hacker do Intercept e vamos mostrar passo a passo para você. O objetivo desta reportagem não é buscar um furo jornalístico, apenas trazer a verdade até porque essa informação está em um ambiente público no site The Intercept, mas revela, de forma inequívoca, que Greenwald tem pronta uma plataforma criminosa, seria semelhante a ser o motorista do carro de um assalto a banco.

Greenwald mantém um site secreto na Deeb Web e um manual de como cometer crimes. Pior, ele ensina com detalhes como não ser pego por agentes e cometer vazamentos de documentos públicos, dessa forma, se torna cúmplice de um dos crimes virtuais mais emblemáticos da história do Brasil. O ambiente rasteiro do Intercept não deixa rastros. O jornalista tem o sigilo da fonte, mas não pode se envolver nos crimes e neste caso, Greenwald é parte dele.

Há um mês investigando os crimes explícitos do site The Intercept Brasil e de Glenn Greenwald, depois de gravar os jornalistas do site na cafeteria Starbucks em São Paulo, furar o bloqueio no Senado, de forma legal, e gravar Greenwald e seu marido David Miranda após a sabatina em Brasília e obter a confissão em que o fundador do site admite a veracidade dos áudios gravados em que Leandro Demori, editor executivo, admite a adulteração dos diálogos de Moro e de membros da Lava jato, a reportagem fez o caminho do Hacker e descobriu um ambiente perigoso, que passa distante do jornalismo, mas se utiliza-se dele para cometer crimes em parceria com bandidos, que podem se identificar apenas com codinomes.

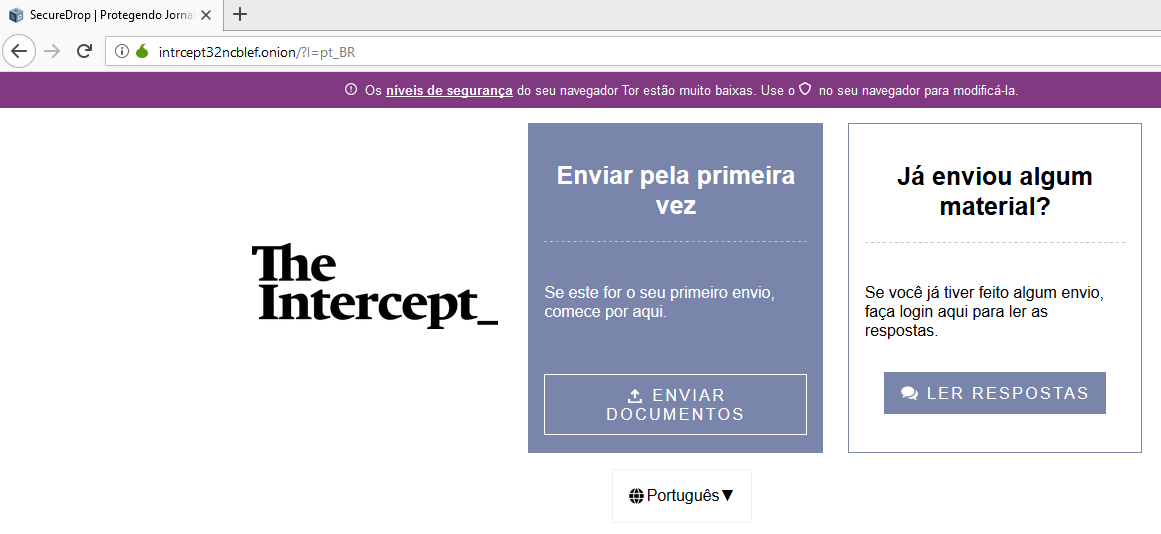

Foi por lá que o Hacker do Intercept enviou os dados roubados de Moro e da Lava Jato. Leandro Demori, editor executivo do site, já admitiu a participação de um hacker. Sem saber que estava sendo gravado, ele disse para uma colega “O hacker não veio hoje”, em uma redação improvisada na Starbucks do Anhembi no dia 28 de junho. O jornalista Oswaldo Eustáquio, que assina esta coluna, mergulhou no inferno virtual mantido pelo Intercept na Deep Web e percorreu o caminho do hacker. O endereço secreto onde pode ser executado o manual de crimes editado pelo Intercept é este:

.jpg)

http://intrcept32ncblef.onion/?l=pt_BR

Qualquer pessoa pode ter acesso ao inferno do Intercept, mas eles avisam que seu endereço ficará registrado e dão dicas de como cometer crimes de vazamentos. Eles orientam o criminoso a se dirigir a uma cafeteria e baixar no computador um navegador que esconde o endereço IP da máquina, o Thor. Veja um trecho do inferno do Intercept:

“Conecte o seu computador pessoal a uma rede Wi-Fi que não esteja associada a você ou a seu empregador, como em uma cafeteria, por exemplo. Baixe o Navegador Tor. (O Tor permite que você fique on-line sem revelar seu endereço IP aos sites que você visita.)

Dentro do Tor, acesse o nosso servidor com SecureDrop no endereço http://intrcept32ncblef.onion/?l=pt_BR. Este é um tipo especial de URL que só funciona no Tor. (Importante: não digite essa URL em um navegador que não seja Tor. Ela não funcionará – e sua tentativa ficará registrada.)

Então, siga as instruções para enviar sua mensagem ou fazer o upload de documentos.”

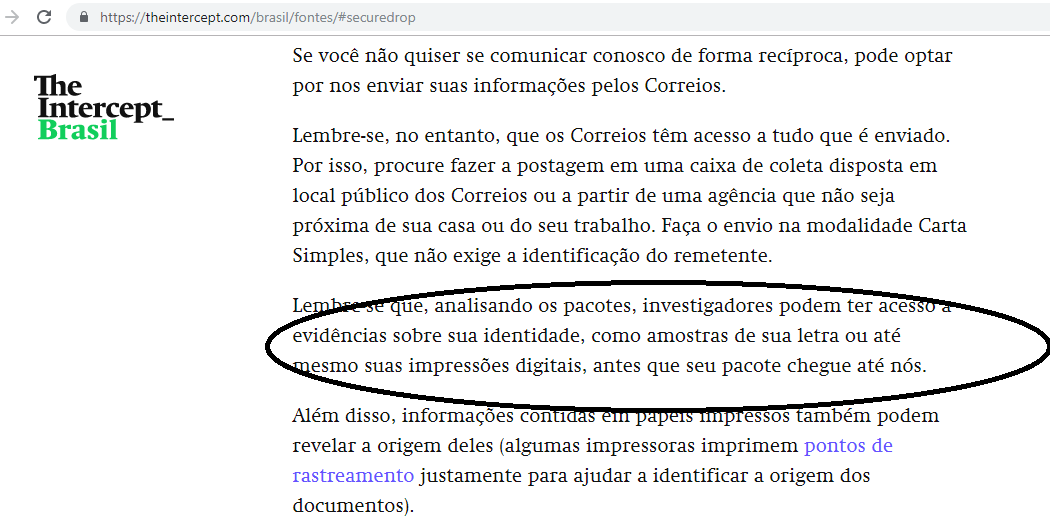

Greenwald orienta que o crime não pode deixar rastros. O site fundado pelo americano diz ainda que o produto do crime pode ser enviado pelo correio, mas alerta que investigadores podem seguir os rastros. Veja.

Lembre-se que, analisando os pacotes, investigadores podem ter acesso a evidências sobre sua identidade, como amostras de sua letra ou até mesmo suas impressões digitais, antes que seu pacote chegue até nós.

Cúmplice

A partir deste fio de novelo, descobrimos também com provas irrefutáveis, que Greenwald é cúmplice deste hacker, pois mantém um manual ensinando como cometer crimes no Brasil e vazar as informações através de um ambiente hostil, pirata, a Deep Web, mesmo ambiente onde reina a pedofilia, venda ilegal de armas de fogo e os crimes mais bizarros da história da humanidade.

O cerco está apertando para Glenn Greenwald, do The Intercept Brasil. Após seis semanas de crime em curso, se utilizando de mensagens roubadas por um hacker que invadiu dados do Ministro da Justiça da República Federativa do Brasil, Sérgio Moro e de membros do Ministério Público Federal, a reportagem realizada em parceria pelo portal Renews, República de Curitiba e Agora Paraná, comandada pelo jornalista Oswaldo Eustáquio, que assina está coluna, fez o caminho do hacker da Intercept Brasil.

O manual do crime, confira na íntegra como Greenwald ensina como vazar documentos e dá ferramentas para isso

“Um dos princípios fundadores do Intercept é que a denúncia é vital para responsabilizar instituições de poder. O começo da nossa história está, em parte, relacionado às revelações feitas por Edward Snowden sobre espionagem digital ao redor do mundo. Por isso, estamos muito comprometidos com a publicação de reportagens baseadas em informações confidenciais, relevantes e de interesse público.

Então, tanto no setor público quanto no privado, se você ficar sabendo de qualquer comportamento que acredita ser antiético, ilegal ou prejudicial ao interesse público, considere compartilhar suas informações conosco de forma segura.

Nossos repórteres trabalham junto com especialistas em segurança digital e advogados para minimizar o risco de exposição nas apurações mais sensíveis. Se você quer nos contar algo ou nos enviar algum tipo de documento ou informação, siga as nossas orientações para se comunicar de forma segura com os repórteres do Intercept. O canal a ser usado depende de suas circunstâncias pessoais, do tipo de informação a ser compartilhada e do nível de risco envolvido.

Confira na íntegra, o manual do crime produzido pelo Intercept

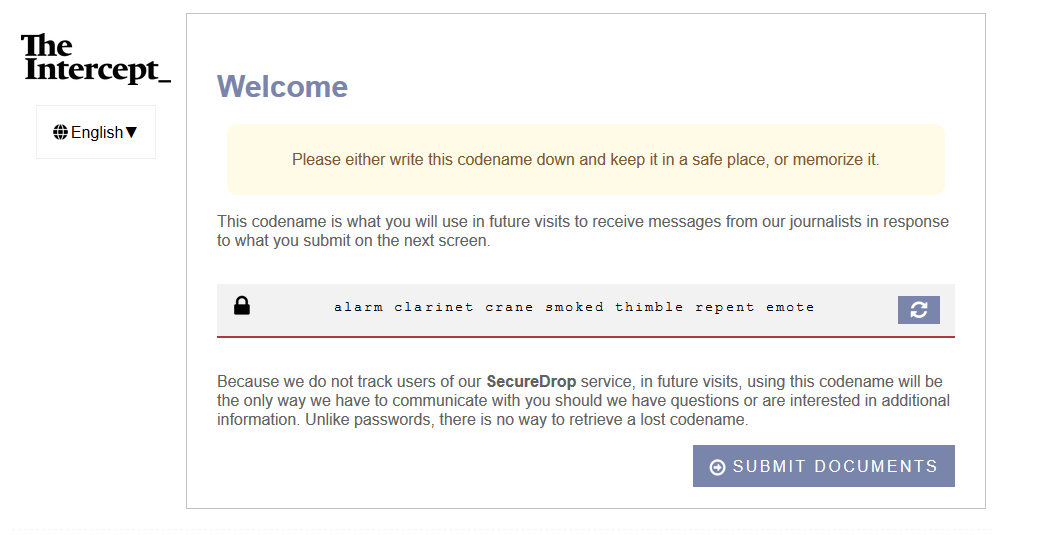

Se você deseja se comunicar conosco de maneira anônima, pode usar um canal chamado SecureDrop. Com esse servidor, é possível enviar mensagens ou materiais confidenciais para nossos repórteres sem revelar a sua identidade, e nós podemos responder os seus contatos. Como os metadados de nossa correspondência – informações sobre remetente e destinatário e horários das mensagens – não estão disponíveis para terceiros, esse canal é muito seguro.

Veja como usar:

Conecte o seu computador pessoal a uma rede Wi-Fi que não esteja associada a você ou a seu empregador, como em uma cafeteria, por exemplo. Baixe o Navegador Tor. (O Tor permite que você fique on-line sem revelar seu endereço IP aos sites que você visita.)

Dentro do Tor, acesse o nosso servidor com SecureDrop no endereçohttp://intrcept32ncblef.onion/?l=pt_BR. Este é um tipo especial de URL que só funciona no Tor. (Importante: não digite essa URL em um navegador que não seja Tor. Ela não funcionará – e sua tentativa ficará registrada.)

Então, siga as instruções para enviar sua mensagem ou fazer o upload de documentos.

SIGNAL

Outra ótima opção para compartilhar informações é entrar em contato conosco pelo Signal, uma app de mensagens de texto e de áudio parecido com o WhatsApp – mas mais seguro. Você pode baixar o Signal paraAndroid ou iPhone.

Usar o Signal para nos contatar é bem fácil. Veja como:

Abra o Signal e toque no ícone da caneta (no canto superior direito no iPhone, e na parte inferior direita no Android) para iniciar uma nova mensagem. Digite nosso número de telefone — (21) 97672-8175 — na caixa de pesquisa. Em seguida, você pode nos enviar uma mensagem criptografada via Signal.

É bom que você tome alguns cuidados – por exemplo, deixar o seu telefone sempre bloqueado e configurar o Signal para não exibir o conteúdo das mensagens na tela inicial. Neste guia tem outras dicas para garantir a sua segurança enquanto usar o aplicativo.

Se você usar seu celular para nos enviar uma mensagem ou nos ligar pelo Signal, nós saberemos seu número de telefone. É sempre melhor para o nosso processo de reportagem saber a identidade da fonte, mas podemos mantê-la confidencial. O Signal também saberá que você nos contatou, mas esses metadados não ficam registrados.

Você também pode usar o mesmo número para entrar em contato via WhatsApp, mas a nossa indicação é o Signal.

Se você não tem motivos para se preocupar em revelar sua identidade, pode entrar em contato com nossos jornalistas por e-mail. Isso pode ser feito individualmente ou no e-mail dicas@theintercept.com. Se desejar, você também pode enviar seu e-mail usando criptografia PGP (o e-mail e a chave pública PGP de cada jornalista é informada na página de perfil da equipe – mas tenha em mente que ainda haverá metadados, porque seu servidor de e-mail registrará a troca.

CORREIO

Se você não quiser se comunicar conosco de forma recíproca, pode optar por nos enviar suas informações pelos Correios.

Lembre-se, no entanto, que os Correios têm acesso a tudo que é enviado. Por isso, procure fazer a postagem em uma caixa de coleta disposta em local público dos Correios ou a partir de uma agência que não seja próxima de sua casa ou do seu trabalho. Faça o envio na modalidade Carta Simples, que não exige a identificação do remetente.

Lembre-se que, analisando os pacotes, investigadores podem ter acesso a evidências sobre sua identidade, como amostras de sua letra ou até mesmo suas impressões digitais, antes que seu pacote chegue até nós.

Além disso, informações contidas em papéis impressos também podem revelar a origem deles (algumas impressoras imprimem pontos de rastreamento justamente para ajudar a identificar a origem dos documentos).

Envie cartas ou pacotes para:

Caixa Postal 15.120

Rua das Marrecas, 48

Centro, Rio de Janeiro, RJ

CEP: 20031-120

O que não fazer se você quiser permanecer anônimo

Se você corre risco de punição por ter vazado um documento ou informação, é importante seguir esses cuidados para que sua identidade permaneça em sigilo.

Não entre em contato conosco em um computador ou rede do trabalho. A maioria das redes corporativas e governamentais registra o tráfego virtual. Mesmo se você estiver usando o Tor, ser o único usuário do Tor no trabalho pode fazer com que você se destaque.

Não nos envie e-mails, não ligue para nós e não entre em contato conosco nas redes sociais. Do ponto de vista de alguém investigando um vazamento de informações, o histórico de mensagens é tudo o que é preciso para fazer de você um dos principais suspeitos.

Não diga a ninguém que você é uma fonte.

Outros pontos a considerar

Antes de decidir levar sua história para um jornalista, pode ser interessante consultar um advogado para entender melhor suas opções e seus riscos. Se fizer isso, tome cuidado para não deixar nenhum detalhe registrado em e-mails e tente discutir tudo pessoalmente.

Se você está considerando nos fornecer documentos especialmente delicados, leve em consideração estas dicas adicionais:

Fique alerta a seus hábitos. Se você teve acesso a informações sigilosas que foram publicadas, suas atividades na internet possivelmente serão monitoradas, incluindo quais sites você visitou ou compartilhou nas redes sociais (como o Intercept). Investigadores também podem examinar os registros de sua atividade em redes internas em seu local de trabalho. Certifique-se de que você está ciente disso antes de nos enviar informações e ajuste seus hábitos conforme necessário bem antes de decidir se tornar nossa fonte. Ferramentas como o Tor (veja acima) podem ajudar a proteger o anonimato de sua navegação.

Separe as coisas. Mantenha sua denúncia o mais longe possível do resto de suas atividades. Não use suas contas normais, isto é, as que já estão conectadas a você. Em vez disso, crie novas contas para essa finalidade e não faça login usando essas novas contas em redes nas quais você normalmente se conecta.

Faça uma limpeza. Certifique-se de limpar seus registros o melhor que puder. Evite deixar rastros relacionados a denúncias em seu computador pessoal ou profissional (na sua pasta Documentos, no histórico do seu navegador etc.). Se você perceber que fez uma pesquisa no Google relacionada a denúncias enquanto estava conectado à sua conta do Google, exclua seu histórico de pesquisa. Considere manter todos os arquivos relacionados em um dispositivo USB criptografado em vez de armazená-los em seu computador e conecte-o somente quando precisar trabalhar com eles.

O ideal é usar um computador ou sistema operacional completamente separado para sua atividade de denúncia, de modo que uma verificação forense em seu computador padrão não revele nada. Mesmo se você estiver usando o navegador Tor, por exemplo, caso alguém invada seu computador, será possível espionar tudo o que você faz. O Tails é um sistema operacional separado que você pode instalar em um dispositivo USB e inicializar no computador. Ele é projetado para não deixar rastros. Ele não é intuitivo de usar, mas se você está se arriscando muito, provavelmente vale o esforço. Você poderá encontrar instruções para baixar e instalar o Tails aqui.

É importante entender que nenhum método de comunicação é totalmente seguro. Tornar-se uma fonte envolve riscos mas, às vezes, é a coisa certa a fazer. Os riscos podem ser reduzidos se você for cuidadoso.

Atualizado em 1 de abril de 2019”